Интернет-курс по дисциплине

«Безопасность серверных операционных систем»

Кафедра Информационной безопасности

Лихоносов А.Г.

Оглавление

Тема 1. Системы защиты программного обеспечения

1. Классификация систем защиты программного обеспечения

2. Достоинства и недостатки основных систем защиты

3. Показатели эффективности систем защиты

Тема 2. Серверные операционные системы ведущих производителей

Список использованных источников

1. Угрозы, связанные с использованием методов социотехники, и способы защиты от них.

2. Проектирование системы защиты от угроз, основанных на методах социотехники

3. Реализация мер защиты от угроз, основанных на методах социотехники

Тема 4. Безопасность WINDOWS SERVER 2003

Тема 5. Безопасность MICROSOFT WINDOWS SERVER 2008

1. Преимущества Microsoft Windows Server 2008

2. Средства обеспечения безопасности

Тема 6. Сервер аутентификации KERBEROS

Тема 7. Безопасность операционной системы Unix

Тема 8. MAC OS X – БЕЗОПАСНОСТЬ

Список использованных источников

Тема 1. Системы защиты программного обеспечения

1. Классификация систем защиты программного обеспечения

Системы защиты ПО широко распространены и находятся в

постоянном развитии, благодаря расширению рынка ПО и телекоммуникационных

технологий. Необходимость использования систем защиты (СЗ) ПО обусловлена рядом

проблем, среди которых следует выделить: незаконное использование алгоритмов,

являющихся интеллектуальной собственностью автора, при написании аналогов

продукта

(промышленный шпионаж); несанкционированное использование ПО (кража и

копирование); несанкционированная модификация ПО с целью внедрения программных

злоупотреблений; незаконное распространение и сбыт ПО (пиратство).

Существующие системы защиты программного обеспечения можно классифицировать по ряду признаков, среди которых можно выделить:

метод установки;

используемые механизмы защиты;

принцип функционирования.

Системы защиты ПО по методу установки можно подразделить на:

системы, устанавливаемые на скомпилированные модули ПО;

системы, встраиваемые в исходный код ПО до компиляции;

комбинированные.

Системы первого типа наиболее удобны для производителя

ПО, так как легко можно защитить уже полностью готовое и оттестированное ПО, а

потому и наиболее популярны. В то же время стойкость этих систем достаточно

низка (в зависимости от принципа действия СЗ), так как

для обхода защиты достаточно определить точку завершения работы «конверта»

защиты и передачи управления защищенной программе, а затем принудительно ее

сохранить в незащищенном виде.

Системы второго типа неудобны для производителя

ПО, так как возникает необходимость обучать персонал работе с программным

интерфейсом (API) системы защиты с вытекающими отсюда денежными и временными

затратами. Кроме того, усложняется процесс тестирования ПО и снижается его

надежность, так как кроме самого ПО ошибки может содержать API системы защиты

или процедуры,

его использующие. Но такие системы являются более стойкими к атакам, потому что

здесь исчезает четкая граница между системой защиты и как таковым ПО.

Наиболее живучими являются комбинированные системы защиты. Сохраняя достоинства и недостатки систем второго типа, они максимально затрудняют анализ и дезактивацию своих алгоритмов.

По используемым механизмам защиты СЗ можно классифицировать на:

системы, использующие сложные логические механизмы;

системы, использующие шифрование защищаемого ПО;

комбинированные системы.

Системы первого типа используют различные методы

и приемы, ориентированные на затруднение дизассемблирования, отладки и анализа

алгоритма СЗ и защищаемого ПО. Этот тип СЗ наименее стоек к атакам, так как для

преодоления защиты достаточно проанализировать логику процедур проверки и

должным образом их модифицировать.

Более стойкими являются системы второго типа. Для

дезактивации таких защит необходимо определение ключа дешифрации ПО. Самыми

стойкими к атакам являются комбинированные системы.

Для защиты ПО используется ряд методов, таких как:

Алгоритмы запутывания — используются хаотические переходы в разные части кода, внедрение ложных процедур — «пустышек», холостые циклы, искажение количества реальных параметров процедур ПО, разброс участков кода по разным областям ОЗУ и т. п.

Алгоритмы мутации — создаются таблицы соответствия операндов-синонимов и замена их друг на друга при каждом запуске программы по определенной схеме или случайным образом, случайные изменения структуры программы.

Алгоритмы компрессии данных — программа упаковывается, а затем распаковывается по мере выполнения.

Алгоритмы шифрования данных — программа шифруется, а затем расшифровывается по мере выполнения.

Вычисление сложных математических выражений

в процессе отработки механизма защиты — элементы логики защиты зависят от

результата вычисления значения какой-либо формулы или группы формул.

Методы затруднения дизассемблирования — используются различные приемы, направленные на предотвращение дизассемблирования в пакетном режиме.

Методы затруднения отладки — используются различные приемы, направленные на усложнение отладки программы.

Эмуляция процессоров и операционных систем –

создается виртуальный процессор и/или операционная

система (не обязательно существующие) и программапереводчик из системы команд

IBM в систему команд созданного процессора или ОС, после такого перевода ПО

может выполняться только при помощи эмулятора, что резко

затрудняет исследование алгоритма ПО.

Нестандартные методы работы с аппаратным

обеспечением – модули системы защиты обращаются к аппаратуре ЭВМ, минуя

процедуры ОС, и используют малоизвестные или недокументированные ее

возможности.

В свою очередь, злоумышленники так же применяют ряд

методов и средств для нарушения систем защиты. Ситуация противостояния разработчиков

СЗПО и злоумышленников постоянно изменяется за счет комбинирования уже

известных методов защиты и нападения, а также за

счет создания и использования новых методов. В целом это

взаимодействие может быть описано схемой на рис. 1.

Рис. 1. Схема противостояния технических методов и средств защиты

По принципу функционирования СЗ можно подразделить на:

упаковщики/шифраторы;

СЗ от несанкционированного копирования;

СЗ от несанкционированного доступа (НСД).

2. Достоинства и недостатки основных систем защиты

Рассмотрим достоинства и недостатки основных систем защиты ПО, исходя из принципов их функционирования.

2.1. Упаковщики/шифраторы

Первоначально основной целью упаковщиков/шифраторов

являлось уменьшение объема исполняемого модуля на диске без ущерба для функциональности

программы, но позднее на первый план вышла цель защиты ПО от анализа его

алгоритмов и несанкционированной модификации. Для достижения этого используются

алгоритмы компрессии

данных; приемы, связанные с использованием недокументированных особенностей

операционных систем и процессоров; шифрование данных, алгоритмы мутации,

запутывание логики программы, приведение ОС в нестабильное состояние на время

работы ПО и др.

Положительные стороны:

В рамках периода безопасного использования данные системы обеспечивают высокий уровень защиты ПО от анализа его алгоритмов.

Методы упаковки/шифрации намного увеличивают

стойкость СЗ других типов.

Отрицательные стороны:

Практически все применяемые методы замедляют

выполнение кода ПО.

Шифрование/упаковка кода ПО вызывает затруднения при обновлении (update) и исправлении ошибок (bugfix, servicepack).

Возможно повышение аппаратно-программных требований ПО.

В чистом виде данные системы не применимы для

авторизации использования ПО.

Эти системы применимы лишь к продуктам небольшого объема.

Данный класс систем уязвим, так как программный

код может быть, распакован или расшифрован для выполнения.

Обладают небольшим сроком безопасного использования ввиду п. 4.

Упаковка и шифрование исполняемого кода вступает

в конфликт с запрещением самомодифицирующегося кода

в современных ОС.

2.2. Системы защиты от несанкционированного копирования

СЗ от несанкционированного копирования осуществляют

«привязку» ПО к дистрибутивному носителю (гибкий диск, CD и др.). Данный тип защит

основывается на глубоком изучении работы контроллеров накопителей, их

физических показателей, нестандартных режимах разбивки, чтения/записи и т. п.

При этом на физическом уровне создается дистрибутивный носитель, обладающий

предположительно неповторимыми свойствами (нестандартная разметка носителя

информации и/или запись на него дополнительной информации — пароля или метки),

а на программном — создается модуль, настроенный на идентификацию и

аутентификацию носителя по его уникальным свойствам. При этом возможно

применение приемов,

используемых упаковщиками/шифраторами.

Положительные факторы:

Затруднение нелегального копирования и распространения ПО.

Защита прав пользователя на приобретенное ПО.

Отрицательные факторы:

Большая трудоемкость реализации системы защиты.

Замедление продаж из-за необходимости физической передачи дистрибутивного носителя информации.

Повышение системных требований из-за защиты (наличие накопителя).

Снижение отказоустойчивости ПО.

Несовместимость защиты и аппаратуры пользователя (накопитель, контроллер).

На время работы ПО занимается накопитель.

Угроза кражи защищенного носителя.

2.3. Системы защиты от несанкционированного доступа

СЗ от НСД осуществляют предварительную или периодическую аутентификацию пользователя ПО или его компьютерной системы путем запроса дополнительной информации. К этому типу СЗ можно отнести системы парольной защиты ПО, системы «привязки» ПО к компьютеру пользователя, аппаратно-программные системы с электронными ключами и системы с «ключевыми дисками». В первом случае «ключевую» информацию вводит пользователь, во втором — она содержится в уникальных параметрах компьютерной системы пользователя, в третьем — «ключевая» информация считывается с микросхем электронного ключа, в четвертом — она хранится на диске.

2.3.1. Парольные защиты

Этот класс СЗПО, на сегодняшний день, является самым

распространенным. Основной принцип работы данных систем заключается в идентификации

и аутентификации пользователя ПО путем запроса дополнительных данных, это могут

быть название фирмы и/или имя и фамилия пользователя и его пароль либо только

пароль/регистрационный код. Эта информация может запрашиваться в различных

ситуациях, например, при старте программы, по истечении срока бесплатного

использования ПО, при вызове процедуры регистрации либо в процессе установки на

ПК пользователя. Процедуры парольной защиты просты

в реализации. Большинство парольных СЗПО используют

логические механизмы, сводящиеся к проверке правильности пароля/кода и запуску

или не запуску ПО, в зависимости от результатов проверки. Существуют также

системы, шифрующие защищаемое ПО и использующие пароль или производную от него

величину как ключ дешифрации.

Обычно они реализованы в виде защитного модуля и вспомогательных библиотек и

устанавливаются на уже скомпилированные модули ПО.

Слабым звеном парольных защит является блок проверки

правильности введенного пароля/кода. Для такой проверки можно сравнивать введенный

пароль с записанным в коде ПО правильным либо с правильно сгенерированным из

введенных дополнительных данных паролем. Возможно также сравнение производных

величин от введенного и

правильного паролей, например их хэш-функций, в таком

случае в коде можно сохранять только производную величину, что повышает

стойкость защиты. Путем анализа процедур проверки можно найти реальный пароль,

записанный в коде ПО, найти правильно сгенерированный пароль

из введенных данных либо создать программу для перебора паролей для определения

пароля с нужной хэш-суммой. Кроме того, если СЗПО не использует шифрования, достаточно

лишь принудительно изменить логику проверки для получения беспрепятственного

доступа к ПО.

Шифрующие системы более стойки к атакам, но при использовании простейших или некорректно реализованных криптоалгоритмов есть опасность дешифрации ПО.

Для всех парольных систем существует угроза перехвата

пароля при его вводе авторизованным пользователем. Кроме того, в большинстве

СЗПО данного типа процедура проверки используется лишь единожды, обычно при

регистрации или установке ПО, затем система защиты просто

отключается, что создает реальную угрозу для НСД при незаконном копировании ПО.

Положительные стороны:

Надежная защита от злоумышленника-непрофессионала.

Минимальные неудобства для пользователя.

Возможность передачи пароля/кода по сети.

Отсутствие конфликтов с системным и прикладным ПО и АО.

Простота реализации и применения.

Низкая стоимость.

Отрицательные стороны:

Низкая стойкость большинства систем защиты данного типа.

Пользователю необходимо запоминать пароль/код.

2.3.2. Системы «привязки» ПО

Системы этого типа при установке ПО на ПК пользователя осуществляют поиск уникальных признаков компьютерной системы либо они устанавливаются самой системой защиты. После этого модуль защиты в самом ПО настраивается на поиск и идентификацию данных признаков, по которым в дальнейшем определяется авторизованное или неавторизованное использование ПО. При этом возможно применение методик оценки скоростных и иных показателей процессора, материнской платы, дополнительных устройств, ОС, чтение/запись в микросхемы энергонезависимой памяти, запись скрытых файлов, настройка на наиболее часто встречаемую карту использования ОЗУ и т. п.

Слабым звеном таких защит является тот факт, что на

ПК пользователя ПО всегда запускается на выполнение,

что приводит к возможности принудительного сохранения ПО после отработки

системы защиты, исследование самой защиты и выявление данных, используемым СЗПО

для аутентификации ПК пользователя.

Положительные факторы:

Не требуется добавочных аппаратных средств для работы защиты.

Затруднение несанкционированного доступа к скопированному ПО.

Простота применения.

«Невидимость» СЗПО для пользователя.

Отрицательные факторы:

Ложные срабатывания СЗПО при любых изменениях в параметрах ПК.

Низкая стойкость при доступе злоумышленника к

ПК пользователя.

Возможность конфликтов с системным ПО.

2.3.3. Программно-аппаратные средства защиты

ПО с электронными ключами

Этот класс СЗПО в последнее время приобретает все

большую популярность среди производителей программного обеспечения (ПО). Под

программно-аппаратными средствами защиты в данном случае понимаются средства,

основанные на использовании так называемых «аппаратных (электронных) ключей».

Электронный ключ —

это аппаратная часть системы защиты, представляющая

собой плату с микросхемами памяти и, в некоторых случаях, микропроцессором,

помещенную в корпус и предназначенную для установки в один из стандартных

портов ПК (COM, LPT, PCMCIA, USB) или слот расширения материнской платы. Так же

в качестве такого устройства

могут использоваться смарт-карты (Smart-Card). По результатам проведенного

анализа, программно-аппаратные средства защиты в настоящий момент являются

одними из самых стойких систем защиты ПО от НСД.

Электронные ключи по архитектуре можно подразделить на ключи с памятью (без микропроцессора) и ключи с микропроцессором (и памятью).

Наименее стойкими являются системы с аппаратной

частью первого типа. В таких системах критическая информация (ключ дешифрации,

таблица переходов) хранится в памяти электронного ключа. Для дезактивации

та-ких защит в большинстве случаев необходимо наличие у злоумышленника

аппаратной части системы защиты (перехват диалога между программной и

аппаратной частями для доступа к критической информации).

Наиболее стойкими являются системы с аппаратной

частью второго типа. Такие комплексы содержат в аппаратной части не только ключ

дешифрации, но и блоки шифрации/дешифрации данных, таким образом при работе

защиты в электронный ключ передаются блоки зашифрованной информации, а

принимаются оттуда расшифрованные данные. В системах этого типа достаточно

сложно перехватить ключ дешифрации, так как все процедуры выполняются

аппаратной частью, но остается возможность принудительного сохранения

защищенной программы в открытом виде после отработки системы защиты. Кроме

того, к ним применимы методы криптоанализа.

Положительные факторы:

Значительное затруднение нелегального распространения и использования ПО.

Избавление производителя ПО от разработки собственной системы защиты.

Высокая автоматизация процесса защиты ПО.

Наличие API системы для более глубокой защиты.

Возможность легкого создания демо-версий.

Достаточно большой выбор таких систем на рынке.

Отрицательные факторы:

Затруднение разработки и отладки ПО из-за ограничений со стороны СЗ.

Дополнительные затраты на приобретение СЗ и обучение персонала.

Замедление продаж из-за необходимости физической передачи аппаратной части.

Повышение системных требований из-за защиты (совместимость, драйверы).

Снижение отказоустойчивости ПО.

Несовместимость систем защиты и системного или прикладного ПО пользователя.

Несовместимость защиты и аппаратуры пользователя.

Ограничения из-за несовместимости электронных

ключей различных фирм.

Снижение расширяемости компьютерной системы.

Затруднения или невозможность использования защищенного ПО в переносных и блокнотных ПК.

Наличие у аппаратной части размеров и веса (для

COM/LPT = 5 х 3 х 2 см ~ 50 г).

Угроза кражи аппаратного ключа.

2.3.4. Средства защиты ПО с «ключевыми

дисками»

В настоящий момент этот тип систем защиты мало

распространен, ввиду его морального устаревания. СЗПО этого типа во многом

аналогичны системам с электронными ключами, но здесь критическая информация хранится

на специальном, ключевом, носителе. Основной угрозой для

таких СЗПО является перехват считывания критической

информации, а также незаконное копирование ключевого

носителя.

Положительные и отрицательные стороны данного

типа СЗПО практически полностью совпадают с таковыми

у систем с электронными ключами.

3. Показатели эффективности систем защиты

Необходимо отметить, что пользователи явно ощущают лишь отрицательные стороны систем защит. А производители ПО рассматривают только относящиеся к ним «плюсы» и «минусы» систем защиты и практически не рассматривают факторы, относящиеся к конечному потребителю. По результатам исследований был разработан набор показателей применимости и критериев оценки СЗПО.

Показатели применимости:

Технические — соответствие СЗПО функциональным

требованиям производителя ПО и требованиям по стойкости, системные требования

ПО и системные требования СЗПО, объем ПО и объем СЗПО, функциональная

направленность ПО, наличие и тип СЗ у аналогов ПО — конкурентов.

Экономические — соотношение потерь от пиратства и

общего объема прибыли, соотношение потерь от пиратства и стоимости СЗПО и ее

внедрения, соотношение стоимости ПО и стоимости СЗПО, соответствие стоимости

СЗПО и ее внедрения поставленным целям.

Организационные — распространенность и популярность ПО, условия распространения и использования ПО, уникальность ПО, наличие угроз, вероятность превращения пользователя в злоумышленника, роль документации и поддержки при использовании ПО.

Критерии оценки:

Защита как таковая — затруднение нелегального копирования и доступа, защита от мониторинга, отсутствие логических брешей и ошибок в реализации системы.

Стойкость к исследованию/взлому — применение

стандартных механизмов, новые/нестандартные механизмы.

Отказоустойчивость (надежность) — вероятность

отказа защиты (НСД), время наработки на отказ, вероятность отказа программы

защиты (крах), время наработки на отказ, частота ложных срабатываний.

Независимость от конкретных реализаций ОС — использование недокументированных возможностей, «вирусных» технологий и «дыр» ОС.

Совместимость — отсутствие конфликтов с системным и прикладным ПО, отсутствие конфликтов с существующим АО, максимальная совместимость с разрабатываемым АО и ПО.

Неудобства для конечного пользователя ПО — необходимость и сложность дополнительной настройки системы защиты, доступность документации, доступность ин-

формации об обновлении модулей системы защиты из-за

ошибок/несовместимости/нестойкости, доступность сервисных пакетов, безопасность

сетевой передачи пароля/ключа, задержка из-за физической передачи пароля/ключа,

нарушения прав потребителя.

Побочные эффекты — перегрузка трафика, отказ в

обслуживании, замедление работы защищаемого ПО и ОС, захват системных ресурсов,

перегрузка ОЗУ, нарушение стабильности ОС.

Стоимость — стоимость/эффективность, стоимость/цена защищаемого ПО, стоимость/ликвидированные убытки.

Доброкачественность — доступность результатов независимой экспертизы, доступность информации о побочных эффектах, полная информация о СЗ для конечного пользователя.

Общая картина взаимодействия агентов рынка

программного обеспечения представлена на схеме рис. 2. Из четырех указанных

выше видов среды взаимодействия защищающейся стороне подконтрольны три

вида — организационная, техническая и экономическая

среда. Важнейшей средой взаимодействия является несомненно экономическая среда,

так как экономическое взаимодействие, является первопричиной и целью всего

взаимодействия.

При разработке и анализе защиты программного

обеспечения необходимо учитывать существующую законодательную базу, при этом

нужно проводить подробный экономический анализ ситуации, применяя различные

критерии оценки, а затем создавать стратегию защиты,

включающую применение технических и организационных мер защиты программного

обеспечения.

Рис. 2.Взаимодействие участников процесса создания и распространения ПО

Контрольные вопросы

1. Приведите классификацию систем защиты программного обеспечения.

2. Сравните основные технические методы и средства защиты программного обеспечения.

3. Назовите отличия систем защиты от несанкционированного доступа от систем защиты от несанкционированного копирования.

4. Дайте характеристику показателей эффективности систем защиты.

5. Приведите примеры взаимодействия участников процесса создания и распространения ПО.

Тема 2. Серверные операционные системы ведущих производителей

Создание IT-инфраструктуры любой современной компании обычно начинается с выбора инфраструктурного программного обеспечения, в частности серверных операционных систем. В настоящей статье мы остановимся на самых известных серверных операционных системах и расскажем об областях их применения.

Назначение серверных операционных систем

Назначение серверной операционной системы — это управление приложениями, обслуживающими всех пользователей корпоративной сети, а нередко и внешних пользователей. К таким приложениям относятся современные системы управления базами данных, средства управления сетями и анализа событий в сети, службы каталогов, средства обмена сообщениями и групповой работы, Web-серверы, почтовые серверы, корпоративные брандмауэры, серверы приложений самого разнообразного назначения, серверные части бизнес-приложений. Требования к производительности и надежности указанных операционных систем очень высоки; нередко сюда входят и поддержка кластеров (набора ряда однотипных компьютеров, выполняющих одну и ту же задачу и делящих между собой нагрузку), и возможности дублирования и резервирования, и переконфигурации программного и аппаратного обеспечения без перезагрузки операционной системы.

Выбор серверной операционной системы и аппаратной платформы для нее в первую очередь определяется тем, какие приложения под ее управлением должны выполняться (как минимум, выбранные приложения должны существовать в версии для данной платформы) и какие требования предъявляются к ее производительности, надежности и доступности.

Windows (Microsoft)

Серверные версии операционной системы Windows сегодня применяются довольно широко — благодаря удобству администрирования и невысокой совокупной стоимости владения.

Windows NT

Windows NT, первая полностью 32-разрядная операционная система этого семейства, появилась вскоре после выпуска Windows 95. Самой популярной стала версия Windows NT Server 4.0, существовавшая в варианте не только для Intel-совместимых компьютеров, но и для RISC-систем. Данная операционная система обладала привычным пользовательским интерфейсом Windows 95, удобными средствами администрирования, встроенным Web-сервером, средствами диагностики сети, управления процессами и задачами, интеграции с другими операционными системами (например, с Novell NetWare), а также утилитами и службами управления рабочими станциями. Чуть позже для этой операционной системы появились такие сервисы, как монитор транзакций и сервер приложений Microsoft Transaction Server, сервер управления очередями сообщений Microsoft Message Queue Server, а также ряд коммерческих продуктов, в том числе серверные СУБД, средства групповой работы и обмена сообщениями, серверы приложений как от компании Microsoft, так и от других производителей.

Применение Windows NT Server 4.0 в качестве серверной операционной системы во многих случаях было экономически оправданным, что сделало данную операционную систему весьма популярной у малых и средних предприятий — она до сих пор активно используется многими компаниями.

Windows 2000

Windows 2000 на данный момент является самой популярной операционной системой Microsoft в корпоративном секторе. К серверным операционным системам этого семейства относятся Windows 2000 Server — универсальная сетевая операционная система для серверов рабочих групп и отделов, Windows 2000 Advanced Server — операционная система для эксплуатации бизнес-приложений и приложений для электронной коммерции и Windows 2000 Datacenter Server — ОС для наиболее ответственных приложений, осуществляющих обработку данных.

В состав Windows 2000 Server, по сравнению с Windows NT 4.0, включены и дополнительные службы, облегчающие управление серверами, сетями и рабочими станциями, например службы каталогов Active Directory, позволяющие создать единое хранилище учетных записей пользователей, клиентов, серверов и приложений Windows, дополнительные средства конфигурирования сетей и подключения удаленных пользователей, терминальные службы для удаленного управления компьютерами. Кроме того, в данную операционную систему были добавлены службы компонентов, являющиеся дальнейшим развитием Microsoft Transaction Server, что позволило создавать для этой ОС корпоративные приложения, обладающие масштабируемостью и надежностью.

Windows 2000 Advanced Server обладает всеми возможностями Windows 2000 Server, а также поддерживает кластеризацию и баланс нагрузки, что делает возможным выполнение масштабируемых приложений с непрерывным доступом к данным. А операционная система Windows 2000 Datacenter Server содержит также дополнительные компоненты с широкими функциональными возможностями, в числе которых поддержка симметричной мультипроцессорной обработки с использованием 32 процессоров, поддержка до 64 Гбайт оперативной памяти, средства восстановления после отказа на основе четырехузловой кластеризации и периодического обновления операционной системы.

Как и для Windows NT, для Windows 2000 существуют версии серверных СУБД и серверов приложений от всех ведущих производителей, средства групповой работы и обмена сообщениями, средства управления сетями и приложениями.

Windows Server 2003

Создание семейства Windows Server 2003 стало следующим шагом в развитии операционных систем Windows 2000. Основными особенностями данного семейства операционных систем являются наличие в их составе платформы Microsoft .NET Framework, а также поддержка Web-сервисов XML (вплоть до наличия в составе операционной системы UDDI-сервера).

Windows Server 2003 существует в четырех редакциях:

• Windows Server 2003 Web Edition — операционная система для развертывания и обслуживания Web-приложений и Web-сервисов, включая приложения ASP .NET;

• Windows Server 2003 Standard Edition — сетевая операционная система для выполнения серверной части бизнес-решений и рассчитанная на применение в небольших компаниях и подразделениях. Здесь имеются средства совместного использования ресурсов и централизованного развертывания приложений для настольных компьютеров, а также реализована поддержка до 4 Гбайт оперативной памяти и симметричной многопроцессорной обработки с использованием двух процессоров;

• Windows Server 2003 Enterprise Edition — ОС, которая прежде всего предназначена для средних и крупных компаний. Она поддерживает серверы на базе 64-разрядных процессоров (до восьми штук) и объем оперативной памяти до 64 Гбайт и выпускается в версиях для 32- и 64-разрядных платформ;

• Windows Server 2003 Datacenter Edition — операционная система, которая служит для создания критически важных технических решений с высокими требованиями к масштабируемости и доступности. К таким решениям относятся приложения для обработки транзакций в режиме реального времени, а также решения, основанные на интеграции нескольких серверных продуктов. В данной ОС реализована поддержка симметричной многопроцессорной обработки с использованием до 32 процессоров, а также имеются службы балансировки нагрузки и создания кластеров, состоящих из восьми узлов. Эта ОС доступна для 32- и 64-разрядных платформ.

UNIX

Операционная система UNIX относится к «долгожителям» рынка серверных операционных систем — она была создана в конце 60-х годов в Bell Laboratories фирмы AT&T. Отличительной особенностью этой ОС, обусловившей ее «живучесть» и популярность, было то, что ядро операционной системы, написанной на ассемблере, было невелико, тогда как вся оставшаяся часть операционной системы была написана на языке С. Такой подход делал легко переносимой на самые разнообразные аппаратные платформы и саму операционную систему, и созданные для нее приложения. Важным достоинством UNIX стала ее открытость, позволившая одновременно существовать как коммерческим, так и некоммерческим версиям UNIX.

Общими для всех версий UNIX особенностями являются многопользовательский режим со средствами защиты данных от несанкционированного доступа, реализация мультипрограммной обработки в режиме разделения времени, использование механизмов виртуальной памяти и свопинга, унификация операций ввода-вывода, иерархическая файловая система, разнообразные средства взаимодействия процессов, в том числе межсетевого.

Solaris (Sun Microsystems)

Операционная система Sun Solaris сегодня входит в число самых известных коммерческих версий UNIX. Эта ОС обладает развитыми средствами поддержки сетевого взаимодействия и представляет собой одну из самых популярных платформ для разработки корпоративных решений — для нее существует около 12 тыс. различных приложений, в том числе серверов приложений и СУБД почти от всех ведущих производителей.

Solaris соответствует многим промышленным стандартам и характеризуется высокой масштабируемостью. Для подавляющего большинства приложений эта операционная система обеспечивает практически линейный рост производительности при увеличении числа процессоров за счет симметричных многопроцессорных вычислений. В настоящее время Solaris поддерживает процессоры SPARC и Intel x86.

Из особенностей Solaris 9 следует отметить поддержку до 1 млн. одновременно работающих процессов, до 128 процессоров в одной системе и до 848 процессоров в кластере, до 576 Гбайт физической оперативной памяти, поддержку файловых систем размером до 252 Тбайт, наличие средств управления конфигурациями и изменениями, встроенную совместимость с Linux.

Операционная система Solaris 9 представляет собой основу открытой сетевой среды Sun Open Net Environment (Sun ONE). В комплект поставки Solaris 9 входят ключевые приложения Sun ONE: Application Server, Directory Server, Integration Server, Message Queue, Portal Server, Web Server.

HP-UX (Hewlett-Packard)

Операционная система HP-UX, разработанная в компании Hewlett-Packard, является потомком AT&T System V. Ее последняя версия, HP-UX 11i, доступна для двух аппаратных платформ — PA_RISC и Itanium — и ориентирована главным образом на серверы производства Hewlett-Packard.

Из особенностей HP-UX 11i нужно назвать средства интеграции с Windows и Linux, в том числе средства переноса Java-приложений, разработанных для этих платформ, а также средства повышения производительности Java-приложений. Кроме того, HP-UX 11i поддерживает Linux API, что гарантирует перенос приложений между HP-UX и Linux. Отметим, что приложения для HP-UX 11i переносятся между двумя поддерживаемыми ею аппаратными платформами без изменений и перекомпиляции.

Говоря о производительности и масштабируемости HP-UX 11i, следует отметить, что одна копия операционной системы поддерживает до 256 процессоров; поддерживаются также кластеры размером до 128 узлов. К тому же данная платформа поддерживает подключение и отключение дополнительных процессоров, замену аппаратного обеспечения, динамическую настройку и обновление операционной системы без необходимости перезагрузки, резервное копирование в режиме on-line и дефрагментацию дисков без выключения системы.

Выбор программного обеспечения для данной операционной системы весьма широк — это и серверы приложений ведущих производителей, и Web- и WAP-серверы, и поисковые серверы, и средства кэширования, и службы каталогов.

AIX (IBM)

AIX является клоном UNIX производства IBM, предназначенным для выполнения на серверах IBM @server pSeries и RS/6000. Как и HP-UX, эта операционная система обладает совместимостью с Linux.

В числе особенностей AIX 5L — наличие полностью 64-разрядных ядра, драйверов устройств и среды исполнения приложений (при этом имеется и 32-разрядное ядро, равно как и поддержка 32-рязрядных приложений), поддержка 256 Гбайт оперативной памяти, поддержка файлов объемом до 1 Тбайт, удобные средства администрирования, поддержка кластеров (до 32 компьютеров), развитые средства сетевой поддержки.

AIX предоставляет возможности самонастройки системы с помощью таких функций, как наращивание мощности по мере необходимости и разгрузка процессоров, а также обладает средствами самовосстановления, самооптимизации и самозащиты, включающими технологию протоколирования всех системных ошибок и систему упреждающего анализа неисправностей.

Linux и FreeBSD

Операционная система Linux — это некоммерческий продукт категории Open Source для платформы Intel, который в течение десяти лет создавали тысячи энтузиастов. Список серверных продуктов для Linux, пожалуй, не менее внушителен, чем для Solaris, HP-UX и AIX, и включает такие популярные продукты, как Web-сервер Apache, серверные СУБД и серверы приложений практически от всех производителей.

Одним из серьезных преимуществ Linux является низкая стоимость ее приобретения (хотя сама операционная система является некоммерческим продуктом, сертифицированные дистрибутивы Linux — обычно продукты коммерческие). Кроме того, ряд компаний, в частности IBM, вкладывают значительные средства в развитие Linux как серверной платформы, одновременно стремясь реализовать совместимость с Linux в своих коммерческих версиях UNIX в расчете на возможный переход с Linux на указанные операционные системы.

Еще одной известной некоммерческой версией UNIX является FreeBSD, доступная для платформ Intel и DEC Alpha. Основой FreeBSD послужил дистрибутив BSD UNIX, выпущенный группой исследования вычислительных систем Калифорнийского университета (Беркли). Данная операционная система обладает такими особенностями, как объединенный кэш виртуальной памяти и буферов файловых систем, совместно используемые библиотеки, модули совместимости с приложениями других версий UNIX, динамически загружаемые модули ядра, позволяющие добавлять во время работы поддержку новых типов файловых систем, сетевых протоколов или эмуляторов без перегенерации ядра.

FreeBSD нередко используется Интернет-провайдерами, а также в качестве операционной системы для корпоративных брандмауэров.

Из других распространенных версий UNIX, не представленных в этом обзоре из-за его ограниченного объема, следует назвать SCO OpenServer, UNIXWare, а также Compaq Tru64 UNIX.

NetWare (Novell)

В начале и середине 90-х годов Novell NetWare была доминирующей сетевой операционной системой. Хотя в настоящее время снизилась доля серверов, управляемых NetWare, как и количество создаваемых для нее приложений и инфраструктурного ПО, эта операционная система по-прежнему популярна благодаря надежности, масштабируемости, способности управлять большим количеством рабочих станций.

Основными особенностями последней версии данной операционной системы, Novell NetWare 6.5, являются возможность создания географически распределенных кластеров, наличие средств поддержки мобильных и удаленных пользователей, инструментов управления удаленными сетевыми ресурсами, а также средств синхронизации информации о пользователях и приведения в соответствие между собой каталогов в смешанных средах. Защита данных в Novell NetWare 6.5 осуществляется с помощью служб каталогов NDS eDirectory.

В состав Novell NetWare 6.5 входят известные OpenSource-продукты, а именно: Web-сервер Apache, СУБД MySQL, сервер приложений Apache Tomcat. Кроме того, в NetWare 6.5 включены сертифицированный на соответствие спецификации J2EE 1.3 сервер приложений и среда разработки Novell exteNd и так называемый виртуальный офис, позволяющий через Web-интерфейс обращаться к бизнес-ресурсам пользователя, включая файлы, электронную почту, средства календарного планирования.

Данная операционная система обычно применяется в качестве сетевого и файлового сервера, сервера печати и групповой работы.

Mac OS X (Apple)

Операционная система Mac OS X, созданная компанией Apple совместно с рядом университетских ученых, основана на BSD UNIX. В 1999 году версия Mac OS X Server была выпущена в виде продукта Open Source, что позволило разработчикам адаптировать Mac OS X для конкретных заказчиков, а также привлечь их к дальнейшему развитию этой операционной системы.

Mac OS X характеризуется наличием менеджера виртуальной памяти, возможностью полной изоляции приложений друг от друга, поддержкой многозадачности, сравнимой с аналогичной поддержкой в Windows.

В Mac OS X имеются эмулятор предыдущих версий Mac OS, средства редактирования графических изображений, встроенная поддержка OpenGL, почтовый клиент, средства управления паролями для доступа к Web-ресурсам.

В целом Mac OS X представляется многообещающей серверной операционной системой, и для нее уже начали выпускаться серверные СУБД и иное инфраструктурное программное обеспечение, хотя корпоративные пользователи пока относятся к ней достаточно осторожно.

В заключение следует сказать, что список применяемых ныне операционных систем отнюдь не ограничивается теми, что были рассмотрены в данной лекции.

Назначением серверных операционных систем обычно является управление приложениями, обслуживающими пользователей корпоративной сети или внешних пользователей, — такими как системы управления базами данных, серверы приложений, средства управления сетями, службы каталогов, средства обмена сообщениями и групповой работы, Web-серверы, почтовые серверы. Требования к производительности и надежности указанных операционных систем очень высоки. Наиболее дорогостоящие версии серверных операционных систем поддерживают кластеры (наборы однотипных компьютеров, между которыми делится нагрузка при выполнении одной и той же задачи), обладают средствами так называемого горячего резервирования и дублирования (то есть осуществляют эти операции без перезагрузки операционной системы). Что касается типично пользовательских задач, то их решение поддерживают далеко не все серверные ОС.

Хотя доля Windows на рынке серверных операционных систем сейчас довольно значительна, но все же не столь велика, как на рынке клиентских ОС. Помимо продукции Microsoft на этом рынке популярны серверные операционные системы IBM, Hewlett-Packard, Novell, Sun Microsystems и др. Кроме того, достаточно велика и доля операционных систем с открытым исходным кодом. Согласно последнему отчету Gartner, сегодня Linux-сегмент является самым быстрорастущим на рынке серверных операционных систем: за последний год он увеличился на 118%, а суммарный объем продаж составил 655 млн. долл. Лидирующим игроком в области СУБД, причем как для Linux, так и в других сегментах, является корпорация Oracle: 80,5% под Linux и 34,1% в других сегментах. За ней следуют IBM — 33,7%, а на долю Microsoft остается менее 20%.

Серверные версии Windows

Windows 2000

Windows 2000 на данный момент принадлежит к числу самых популярных операционных систем Microsoft в корпоративном секторе. Она выпускается в нескольких редакциях, отличающихся масштабируемостью и назначением. В составе Windows 2000 имеются службы, облегчающие управление серверами, сетями и рабочими станциями, службы каталогов Active Directory, средства подключения удаленных пользователей, терминальные службы для удаленного управления компьютерами.

Для Windows 2000 существуют версии серверных СУБД и серверов приложений от всех ведущих производителей, средства групповой работы и обмена сообщениями, средства управления сетями и приложениями.

Windows Server 2003

Создание семейства Windows Server 2003 стало следующим шагом в развитии серверных операционных систем Windows 2000. Основными особенностями данного семейства ОС являются наличие в их составе платформы Microsoft .NET Framework, а также поддержка Web-сервисов XML (вплоть до наличия в составе операционной системы UDDI-сервера).

Windows Server 2003 тоже существует в нескольких редакциях, различающихся назначением, масштабируемостью и уровнем доступности, — начиная от редакции для развертывания Web-приложений и обслуживания небольших компаний и заканчивая редакцией с поддержкой симметричной многопроцессорной обработки с использованием до 32 процессоров для обработки транзакций в режиме реального времени. Две старшие редакции этой операционной системы — Windows Server 2003 Enterprise Edition и Windows Server 2003 Datacenter Edition — доступны для 32- и 64-разрядных платформ.

Microsoft Windows Server 2008

Microsoft Windows Server 2008 (кодовое имя «Longhorn Server») — новая версия серверной операционной системы от Microsoft. Эта версия должна стать заменой Windows Server 2003 как представитель операционных систем поколения Vista (NT 6.x).

Windows Server 2008 первая операционная система Windows, выпущенная со встроенным Windows PowerShell, расширяемой оболочкой с интерфейсом командной строки и сопутствующим языком сценариев, разработанным Microsoft. Язык сценариев PowerShell был разработан специально для выполнения административных задач, и может заменить собой потребность в cmd.exe и Windows Script Host.

Самовосстанавливающаяся NTFS

Если в предыдущих версиях Windows операционная система обнаруживала ошибки в файловой системе тома NTFS, она отмечала том как «грязный»; исправление ошибок на томе не могло быть выполнено немедленно. С самовосстанавливающейся NTFS вместо блокировки всего тома блокируются только поврежденные файлы/папки, остающиеся недоступными на время исправления. Благодаря этому больше нет необходимости перезагрузки сервера для исправления ошибок файловой системы.

Также операционная система теперь отображает информацию S.M.A.R.T. жестких дисков чтобы помочь определить возможные сбои жёсткого диска. Впервые эта возможность появилась в Windows Vista.

Server Manager

Server Manager это новое, основанное на ролях средство управления Windows Server 2008. Он является комбинацией Управление данным сервером и Мастер настройки безопасности из Windows Server 2003. Server Manager является улучшенным диалогом Мастер настройки сервера который запускался по умолчанию в Windows Server 2003 при входе в систему. Теперь он позволяет не только добавлять новые роли, но ещё и объединяет в себе все операции, которые пользователи могут выполнять на сервере, а также обеспечивает консолидированное, выполненное в виде единого портала отображение текущего состояния каждой роли.

На данный момент невозможно удаленное использование Server Manager, однако запланированно создание клиентской версии.

Интерфейс

В сравнении с Windows Server 2003, интерфейс системы Windows 2008 Server значительно изменён и похож на стиль Aero, который имеется в Windows Vista. Кроме того, Windows Server 2008 можно установить вообще без графического интерфейса, только действительно необходимые службы. В этом случае управление сервером осуществляется в консольном режиме

Windows Server 2008 R2 - серверная версия Windows 7. Выйдет в продажу 22 октября 2009. Как и Windows 7, Windows Server 2008 R2 будет использовать ядро Windows NT 6.1. Новые возможности включают улучшенную виртуализацию, новую версию Active Directory, Internet Information Services 7.5 и поддержку до 256 процессоров. Система выйдет только в 64-разрядном варианте. Также удалена поддержка загрузки Windows с разделов, содержащих MBR

Microsoft анонсировала Windows Server 2008 R2 на конференции Professional Developers Conference как серверный вариант Windows 7. 7 января 2009 года бета-версия Microsoft Windows Server 2008 R2 стала доступна подписчикам Microsoft TechNet и MSDN, участвовавшим в программе предварительного ознакомления с Windows 7. 9 января бета-версия стала общедоступной для скачивания в Центре загрузки Microsoft.. 30 апреля 2009 - релиз-кандидат (RC) стал доступен подписчикам TechNet и MSDN. 5 мая 2009 - Windows Server 2008 R2 RC доступен в Центре загрузки Microsoft 6 августа 2009 - релиз Windows Server 2008 R2 RTM доступен подписчикам TechNet и MSDN. Выпуск в продажу состоится 22 октября 2009 года

Новые компоненты

Microsoft объявила ряд новых компонентов Windows Server 2008 R2 включая:

Улучшенная поддержка виртуализации: программа Live Migration, поддержка Cluster Shared Volumes (Falilover Clustering) и Hyper-V, умешьшенное потребление электропитания

Поддержка Корзины для удалённых объектов Active Directory

Internet Information Services 7.5: новый сервер FTP, расширения безопасности DNS, DirectAccess

Поддержка до 256 процессоров (Windows Server 2008 - до 64 процессоров)

Возможность классификации файлов отвечающих за ту или иную роль сервера. Поддержка нескольких типов классификации на одном файле

Windows PowerShell 2.0

Возможность удаления GUI после установки

Поддержка iSCSI

Усовершенствованная платформа веб-приложений

Сервер Windows Server 2008 R2 содержит множество усовершенствований, превращающих его в самую надежную платформу веб-приложений на основе Windows Server среди всех версий Windows. Он содержит обновленную роль веб-сервера и службы IIS 7.5 и обеспечивает поддержку .NET в режиме установки Server Core. При создании служб IIS 7.5 в них были внесены усовершенствования, предоставляющие администраторам веб-серверов удобные средства развертывания веб-приложений и управления ими и повышающие тем самым надежность и масштабируемость. Кроме того, службы IIS 7.5 упрощают управление и расширяют возможности настройки среды веб-сервера.

Кроме перечисленного, входящие в состав Windows Server 2008 R2 службы IIS и веб-платформа упрощают поддержку веб-приложений и управление ими, повышают безопасность веб-приложений и эффективность служб передачи файлов, позволяют расширять функциональность веб-приложений и повышают их доступность и производительность

Server Core

Windows Server 2008 включает вариант установки называемый Server Core (русск. Установка ядра сервера). Server Core — это существенно облегченная установка Windows Server 2008 в которую не включена оболочка Windows Explorer. Вся настройка и обслуживание выполняется при помощи интерфейса командной строки Windows, или подключением к серверу удалённо посредством Консоли управления. При этом доступны Блокнот и некоторые элементы панели управления, к примеру, Региональные Настройки.

В Windows Server 2008 произошло значительное обновление Служб Терминалов (Terminal Services). Службы Терминалов теперь поддерживают Remote Desktop Protocol 6.0. Самое заметное усовершенствование, названное Terminal Services RemoteApp, позволяет опубликовать одно конкретное приложение, вместо всего рабочего стола.

Другая важная особенность, добавленная в Службы Терминалов — Terminal Services Gateway и Terminal Services Web Access (теперь полностью через web-интерфейс). Terminal Services Gateway позволяет авторизованным компьютерам безопасно подключаться к Службам Терминалов или Удаленному Рабочему Столу из интернета используя RDP через HTTPS без использования VPN. Для этого не требуется открывать дополнительный порт на межсетевом экране; трафик RDP туннелируется через HTTPS. Terminal Services Web Access позволяет администраторам обеспечивать доступ к службам терминалов через Web-интерфейс. При использовании TS Gateway и TS RemoteApp, передача данных происходит через HTTP(S) и удаленные приложения выглядят для пользователя так, как будто они запущены локально. Несколько приложений запускаются через один сеанс чтобы гарантировать отсутствие потребности в дополнительных лицензиях на пользователя.

Благодаря Terminal Services Easy Print администраторам больше нет необходимости устанавливать какие-либо драйверы для принтеров на сервер. При этом Easy Print Driver перенаправляет пользовательский интерфейс и все возможности исходного принтера. Помимо этого, он улучшает производительность при передаче заданий на печать за счет перевода заданий в формат XPS перед отправкой клиенту.

UNIX и ее разновидности

Операционная система UNIX была создана в конце 60-х годов в Bell Laboratories фирмы AT&T. Ядро этой операционной системы, написанное на ассемблере, было невелико, а остальная часть ОС была написана на языке С. По этой причине UNIX может переноситься на самые разнообразные аппаратные платформы, что привело к появлению как коммерческих, так и некоммерческих версий данной ОС.

Общими для всех версий UNIX характеристиками являются многопользовательский режим со средствами защиты данных от несанкционированного доступа, реализация мультипрограммной обработки в режиме разделения времени, использование механизмов виртуальной памяти и свопинга, унификация операций ввода-вывода, иерархическая файловая система, наличие разнообразных средств взаимодействия процессов, в том числе межсетевого.

Серверные версии Linux

В настоящее время Linux весьма популярна в качестве серверной платформы, в том числе и для коммерческого применения. Список СУБД и серверов приложений для Linux довольно велик, ибо, будучи обеспокоенными ростом доли Windows на рынке серверных операционных систем, многие крупные производители аппаратного и программного обеспечения, в том числе Oracle, IBM, Hewlett-Packard, Novell, начали вкладывать немалые средства в развитие Linux, производить серверные приложения для Linux, готовые аппаратно-программные серверные решения на основе Linux, а также реализовывать совместимость с Linux в производимых ими коммерческих операционных системах — наиболее показательным примером здесь, пожалуй, является Novell Enterprise Server, построенный на основе Novell NetWare и SUSE Linux.

Из последних обновлений в области серверных версий Linux можно отметить новую линейку систем уровня предприятия от компании Mandrakelinux (Франция), производителя популярного в России и за рубежом дистрибутива Mandrakelinux. Входящие в нее продукты — многоцелевой сервер Mandrakelinux Corporate Server 3.0 и рабочая станция Mandrakelinux Corporate Desktop — отличаются от стандартных версий более длинным жизненным циклом (12-18 месяцев), гарантированным сопровождением в течение 5 лет, дополнительными приложениями, а также специальной программой технической поддержки. Наличие нескольких схем обслуживания позволяет выбрать тот вариант, который лучше всего удовлетворяет запросам конкретного пользователя. Так, на уровне Premium Support служба технической поддержки работает в режиме 24Ѕ7, а время реакции на телефонный звонок не превышает одного рабочего дня.

Одним из серьезных преимуществ ОС Linux является низкая стоимость ее приобретения. Правда, справедливости ради отметим, что, хотя эта операционная система является некоммерческим продуктом, дистрибутивы Linux, сертифицированные на совместимость с тем или иным аппаратным или программным обеспечением (например, с той или ной коммерческой СУБД), — обычно продукты коммерческие, нередко сравнимые по стоимости с аналогичными версиями Windows.

FreeBSD

FreeBSD — некоммерческая версия UNIX, доступная для 32- и 64-разрядных платформ Intel, DEC Alpha и ряда других. Основой FreeBSD послужил дистрибутив BSD UNIX, выпущенный группой исследования вычислительных систем Калифорнийского университета Беркли. Данная операционная система обладает модулями совместимости с приложениями других версий UNIX и динамически загружаемыми модулями ядра, позволяющими добавлять во время работы поддержку новых типов файловых систем, сетевых протоколов или эмуляторов без перегенерации ядра.

FreeBSD нередко используется Интернет-провайдерами, а также применяется в качестве операционной системы для корпоративных брандмауэров.

Solaris

Операционная система Sun Solaris входит в число самых известных коммерческих версий UNIX и представляет собой одну из наиболее популярных платформ для разработки корпоративных решений: для нее существует около 12 тыс. различных приложений, в том числе серверы приложений и СУБД почти всех ведущих производителей. Данная ОС доступна для платформ UltraSPARC и x86.

Solaris соответствует требованиям многих промышленных стандартов и отличается высокой масштабируемостью. Для подавляющего большинства приложений эта операционная система обеспечивает практически линейный рост производительности при увеличении числа процессоров за счет симметричных многопроцессорных вычислений. В состав 10-й версии Solaris входят такие ключевые приложения для создания корпоративной инфраструктуры, как сервер приложений, служба каталогов, средства доставки сообщений, Web-сервер, сервер для создания порталов, а также средства автоматического определения ошибок и самовосстановления, средства виртуализации, динамическая файловая система, расширенные средства безопасности.

HP-UX

ОС HP-UX, разработанная в компании Hewlett-Packard, является потомком AT&T System V. Ее последняя версия (11i) доступна для двух аппаратных платформ — PA_RISC и Intel Itanium — и ориентирована главным образом на серверы производства Hewlett-Packard.

Масштабируемость HP-UX 11i довольно высока: одна копия операционной системы поддерживает до 256 процессоров и кластеры до 128 узлов. Кроме того, данная платформа поддерживает подключение и отключение аппаратного обеспечения (в том числе и процессоров), а также резервное копирование без перезагрузки.

К особенностям HP-UX 11i, отличающим эту ОС от других платформ, можно отнести средства интеграции с Windows и Linux, в том числе для переноса в HP-UX Java-приложений, разработанных для этих платформ. Версия HP-UX 11i поддерживает Linux API, что позволяет осуществлять перенос приложений между HP-UX и Linux. В целом выбор программного обеспечения для данной операционной системы весьма широк — доступны J2EE-серверы и Web-серверы ведущих производителей, службы каталогов, серверные СУБД.

AIX

AIX является клоном UNIX производства IBM, предназначенным для выполнения на серверах IBM pSeries и RS/6000.

В числе характеристик AIX 5L — наличие полностью 64-разрядных ядер, драйверов устройств и среды исполнения приложений (при этом имеется и 32-разрядное ядро, равно как и поддержка 32-разрядных приложений), поддержка 256 Гбайт оперативной памяти, файлов объемом до 1 Тбайт, поддержка кластеров (до 32 компьютеров), удобные средства администрирования, наличие развитых средств сетевой поддержки, возможности автонастройки и автооптимизации с помощью управления мощностью и разгрузкой процессоров, системой упреждающего анализа неисправностей.

Как и HP-UX, операционная система AIX обладает совместимостью с Linux, что дает возможность переноса приложений между этими платформами.

Mac OS X Server

Серверная операционная система Mac OS X Server, основанная на BSD UNIX, была создана специалистами компании Apple совместно с рядом университетских ученых. В 1999 году версия Mac OS X Server была выпущена в виде продукта OpenSource, что позволило адаптировать Mac OS X для заказчиков, а также привлечь разработчиков к дальнейшему развитию этой ОС.

Mac OS X характеризуется наличием менеджера виртуальной памяти, возможностью полной изоляции приложений друг от друга, поддержкой многозадачности. Хотя в Mac OS X имеются средства, свойственные настольным платформам (эмулятор предыдущих версий Mac OS, средства работы с мультимедиаданными, почтовый клиент), она позиционируется в первую очередь как серверная платформа. Последняя версия этой операционной системы, Mac OS X Server version 10.4 Tiger, поддерживает выполнение 64-разрядных приложений, содержит средства совместимости с сетями на основе Windows, Linux, Mac OS, средства поддержки LDAP-каталогов различных производителей — в частности, Microsoft имеет в своем составе ряд продуктов для создания корпоративной инфраструктуры, например средства управления обновлениями, антивирусное ПО, сервер мгновенного обмена сообщениями.

Многие производители СУБД и серверов приложений уже выпустили для Mac OS X Server версии своих продуктов, но на данный момент доля серверов, работающих под управлением этой операционной системы, весьма незначительна.

NetWare и Open Enterprise Server

В начале 90-х годов Novell NetWare была доминирующей сетевой операционной системой и пользовалась заслуженной популярностью благодаря своей надежности. В настоящее время эта ОС довольно широко применяется, но уже не занимает лидирующих позиций на рынке серверных ОС. Сегодня эта операционная система в основном используется в качестве сетевого и файлового серверов, серверов печати и групповой работы (существует продукт для групповой работы Novell GroupWise, серверная часть которого выполняется под управлением NetWare). Кроме того, данную ОС можно использовать и в качестве сервера приложений, поскольку в ее состав входит J2EE-сервер Novell exteNd Application Server.

Novell NetWare характеризуется высокой степенью надежности и масштабируемости, отличным уровнем безопасности данных, устойчивостью к сбоям, способностью управлять большим количеством рабочих станций и внешних устройств.

Отметим, что компания Novell, помимо NetWare, выпускает и решение под названием Novell Open Enterprise Server, сочетающее в себе NetWare и SUSE LINUX Enterprise Server и содержащее в своем составе множество инфраструктурных приложений, характерных для обеих платформ, в частности СУБД MySQL, Web-сервер Apache, серверы приложений Tomcat и ExteNd.

Контрольные вопросы

1. Дать определение и характеристику основных режимов работы, дисциплин и режимов обслуживания заявок в вычислительных системах.

2. Дать определение и характеристику классов программных средств.

3. Изложить классификацию ОС.

4. Охарактеризовать основные принципы построения ОС.

5. Перечислить виды интерфейсов ОС. Охарактеризовать пакетную технологию как интерфейс. Дать описание интерфейса командной строки.

6. Дать описание графических интерфейсов. В каких ОС они применяются?

7. Охарактеризовать речевую технологию как интерфейс.

8. Охарактеризовать биометрическую технологию как интерфейс.

9. Охарактеризовать семантический интерфейс.

Список использованных источников

1. А. В. Гордеев. Операционные системы Издательство: Питер, 2009 г. 416 с.

2. Безопасность операционных систем : учебное пособие / А. А. Безбогов, А.В. Яковлев, Ю.Ф. Мартемьянов. - М. : "Издательство Машиностроение", 2007. - 220 с.

3.

Олифер В.Г., Олифер Н.А. Сетевые

операционные системы

Спб.: Издательский дом Питер, 2001

4. Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы Спб.: Издательский дом Питер, 2002

5. Операционная система UNIX. Издательство: БХВ-Петербург, 2007 г.

6. Операционные системы.Учебный курс. CD-ROM, 2006 г.

7. Снейдер Й. Эффективное программирование TCP/IP Издательский дом Питер, 2001

8. Соломон Д., Руссинович М. Внутреннее устройство Microsoft Windows 2000 СПб: Издательский дом Питер, М.: Русская редакция, 2001

9.

Стивенс У. UNIX: Взаимодействие

процессов

СПб: Издательский дом Питер, 2002

10. Стивенс У. UNIX: разработка сетевых приложений СПб: Издательский дом Питер, 2003

11. Таненбаум Э. Современные операционные системы СПб.: Издательский дом Питер, 2002

12. Таненбаум Э. Компьютерные сети СПб.: Издательский дом Питер, 2003

13. Таненбаум Э., Ван Стеен М. Распределенные системы. Принципы и парадигмы СПб.: Издательский дом Питер, 2003

14. Х. М. Дейтел, П. Дж. Дейтел, Д. Р. Чофнес. Операционные системы. Часть1. Основы и принципы. Издательство: Бином-Пресс, 2009 г. 1024 с.

15. Х. М. Дейтел, П. Дж. Дейтел, Д. Р. Чофнес. Операционные системы. Часть 2. Распределенные системы, сети, безопасность. Издательство: Бином-Пресс, 2009 г

16. http://vv303.narod.ru/files/inst/olifer/chapter1/default.htm#1

17. http://www.intuit.ru/department/network/mswinserver2003/

18. http://www.citforum.ru/operating_systems/unix/contents.shtml

Тема 3. Защита внутренней сеть и сотрудников компании от атак, основанных на использовании социотехники

Обзор

Для проведения атак злоумышленники, применяющие методы социотехники, эксплуатируют в своих целях доверчивость, лень, любезность и даже энтузиазм сотрудников организации. Защититься от таких атак непросто, поскольку их жертвы могут не подозревать, что их обманули, а даже если и подозревают, часто предпочитают не рассказывать об этом. Злоумышленники (люди, пытающиеся получить несанкционированный доступ к компьютерным системам), которые используют методы социотехники, преследуют, в общем, такие же цели, что и любые другие злоумышленники: им нужны деньги, информация или ИТ-ресурсы компании-жертвы.

Для этого злоумышленник, использующий методы социотехники, пытается убедить сотрудников компании предоставить ему информацию, обеспечивающую доступ к корпоративным системам или их ресурсам. Такой подход традиционно называют злоупотреблением доверием. Во многих компаниях малого и среднего размера считают, что для злоумышленников представляют интерес только крупные богатые корпорации. Возможно, раньше так и было, но нынешний рост киберпреступности свидетельствует о том, что теперь злоумышленники не гнушаются никакими способами получения выгоды, атакуя и крупные компании, и системы домашних пользователей. Злоумышленники могут красть средства или ресурсы непосредственно у атакуемой компании, но могут и использовать ее в качестве точки опоры для проведения атак на другие организации. Это осложняет расследование таких преступлений и поимку преступников.

Для защиты от атак, основанных на методах социотехники, нужно изучить их разновидности, понять, что нужно злоумышленнику, и оценить ущерб, который может быть причинен организации. Обладая этой информацией, можно интегрировать в политику безопасности меры защиты от атак, основанных на методах социотехники. В данном документе предполагается, что в организации принята политика безопасности, определяющая цели, методики и процедуры защиты корпоративных информационных активов, ресурсов и сотрудников от технологических и физических атак. Доработка корпоративной политики безопасности, поможет сотрудникам правильно реагировать на попытки заставить или убедить их предоставить доступ к корпоративным ресурсам или разгласить информацию, связанную с системой безопасности.

1. Угрозы, связанные с использованием методов социотехники, и способы защиты от них

Атаки, основанные на методах социотехники, можно разделить на пять основных направлений.

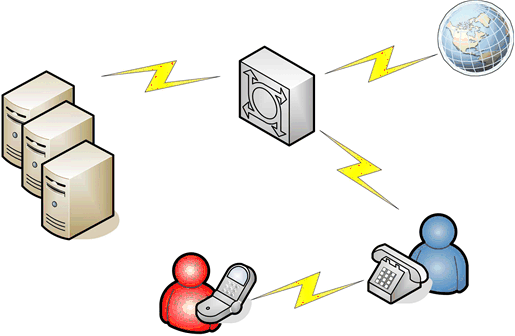

1. Сетевые атаки.

2. Телефонные атаки.

3. Поиск информации в мусоре.

4. Персональные подходы.

5. Обратная социотехника.

Кроме этого нужно также понимать, что рассчитывают получить злоумышленники. Злоумышленниками движут те же потребности, что и всеми людьми: деньги, социальный статус и самооценка. Иными словами, злоумышленники хотят получить чужие деньги или ресурсы, добиться признания в обществе или своей группе и возвысить себя в своих глазах. К сожалению, злоумышленники добиваются этих целей незаконными методами, воруя информацию или причиняя вред компьютерным системам. Любые атаки могут нанести компании ущерб в виде финансовых убытков, траты ресурсов, утечки информации, снижения работоспособности компании и урона ее репутации. При разработке мер защиты от соответствующих угроз следует сначала оценить последствия атаки.

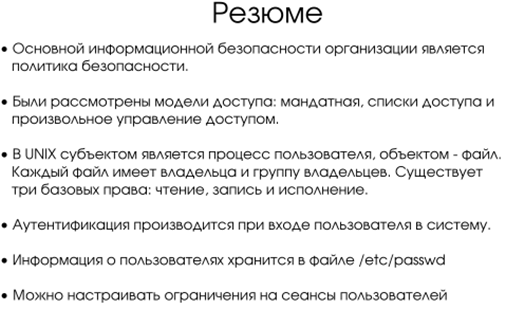

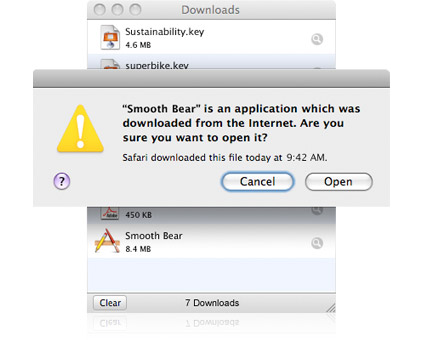

Сетевые угрозы

В наше время персоналу компаний часто приходится использовать и обрабатывать электронные данные и запросы, полученные из внутренних и внешних источников. Благодаря этому злоумышленники могут налаживать отношения с сотрудниками компаний через Интернет, оставаясь при этом анонимными. В прессе регулярно появляются сообщения о сетевых атаках, основанных на использовании электронной почты, всплывающих приложений и служб мгновенного обмена сообщениями. При проведении таких атак для причинения вреда или несанкционированного использования компьютерных ресурсов часто применяются троянские программы, черви или вирусы, которые объединяют под названием «вредоносные программы». Начать борьбу со многими угрозами этого рода можно с внедрения надежных средств защиты от вирусов.

Примечание. Для получения информации о защите от вирусов обратитесь к документу «Руководство по комплексной защите от вирусов», который можно найти по адресу http://go.microsoft.com/fwlink/?linkid=28732 .

Злоумышленник, использующий методы социотехники, не пытается заразить корпоративную систему вредоносными программами в ходе прямой атаки. Вместо этого он обманным путем убеждает сотрудника компании предоставить ему нужную информацию, приводя обоснованные правдоподобные доводы. Полученную информацию злоумышленник может использовать для последующего проведения атак с помощью вредоносных программ, но к социотехнике это уже не относится. Сотрудники компании должны знать, как лучше всего определять и блокировать сетевые атаки, основанные на методах социотехники.

Угрозы, связанные с электронной почтой

Многие сотрудники ежедневно получают через корпоративные и частные почтовые системы десятки и даже сотни электронных писем. Разумеется, при таком потоке корреспонденции невозможно уделить должное внимание каждому письму. Это значительно облегчает проведение атак, основанных на методах социотехники. Большинство пользователей систем электронной почты спокойно относятся к обработке таких сообщений, воспринимая эту работу как электронный аналог перекладывания бумаг из одной папки в другую. Когда злоумышленник присылает по почте простой запрос, его жертва часто выполняет то, о чем ее просят, не задумываясь о своих действиях.

Например, злоумышленник может отправить сотруднику компании письмо, в котором говорится об указании начальника прислать ему все расписания выходных дней для организации встречи, отправив копию ответа всем пользователям, включенным в прилагаемый список. Злоумышленник может легко включить в этот список внешний адрес и подделать имя отправителя, чтобы казалось, что письмо получено из внутреннего источника. Подделать данные особенно легко, если у злоумышленника есть доступ к корпоративной компьютерной системе, потому что в этом случае ему не могут помешать брандмауэры, защищающие периметр сети. Утечка информации о расписании выходных дней подразделения не кажется угрозой безопасности, но на самом деле благодаря этому злоумышленник может узнать, кто из сотрудников компании и когда будет отсутствовать на своем рабочем месте. В это время злоумышленник сможет выдать себя за отсутствующего сотрудника с меньшим риском разоблачения.

В последнее десятилетие использование электронной почты в качестве средства проведения социотехнических атак приобрело очень высокую популярность. Получение личной или конфиденциальной информации у пользователей с помощью электронной почты называют фишингом. С этой целью злоумышленники могут использовать электронные письма, имитирующие письма реальных организаций, например банков и компаний-партнеров.

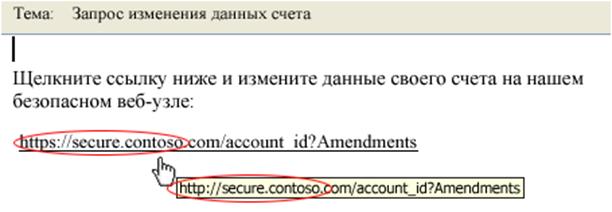

Например, на следующем рисунке показана на первый взгляд корректная ссылка на страницу управления учетной записью веб-узла компании Contoso.

Рис. 3. Фишинг: поддельная гиперссылка в электронном письме

Однако если приглядеться к ней внимательнее, можно заметить два несоответствия.

В тексте письма утверждается, что узел, на который указывает ссылка, защищен с помощью протокола https, тогда как по подсказке видно, что на самом деле при взаимодействии с этим узлом используется протокол http.

В тексте письма указано название компании Contoso, но на самом деле ссылка указывает на веб-узел компании Comtoso.

Используя фишинг, злоумышленник обычно действует наобум, просто запрашивая у пользователя информацию. Для придания правдоподобности таким письмам злоумышленники могут использовать в них корпоративные логотипы и шрифты и даже указывать реальные бесплатные телефоны службы поддержки. Информация у пользователей часто запрашивается под предлогом оказания помощи с обновлением систем или предоставления дополнительных услуг. Более продвинутой формой фишинга является направленный фишинг (spear-phishing) — атака, целью которой является конкретный сотрудник или группа сотрудников. Этот подход гораздо более сложен, поскольку в этом случае злоумышленник должен быть знаком с личными и важными корпоративными данными, чтобы его обман выглядел убедительно. Однако и вознаграждение злоумышленника при этом выше: добившись успеха, он получит более подробные и конкретные сведения.

Электронные письма могут содержать гиперссылки, склоняющие сотрудников к нарушению защиты корпоративной среды. Как показано на рис. 1, ссылки не всегда ведут на заявленные страницы. Есть целый ряд других вариантов фишинга с помощью электронной почты, в том числе применение изображений в качестве гиперссылок на вредоносные программы и включение текста в изображения ради обхода фильтров проверки гиперссылок.

Большинство мер по обеспечению безопасности направлены на предотвращение доступа неавторизованных пользователей к корпоративным ресурсам. Если, щелкнув присланную злоумышленником гиперссылку, пользователь загрузит в корпоративную сеть троянскую программу, вирус-червь или вирус, это позволит легко обойти многие виды защиты. Гиперссылка может также указывать на узел со всплывающими приложениями, запрашивающими данные или предлагающими помощь.

Для классификации атак и оценки риска, с которым сталкивается конкретная компания, можно использовать таблицу направлений, объектов и описаний атак и наносимого ими ущерба. Ниже показана именно такая таблица. С некоторыми угрозами связано сразу несколько факторов риска. Если это так, в приведенных ниже примерах главные факторы риска выделены жирным шрифтом.

Таблица 1.

Сетевые атаки, связанные с использованием электронной почты, и возможный ущерб от них

|

Цели атаки |

Описание |

Ущерб |

|

Кража корпоративной информации |

Выдавая себя за внутреннего пользователя, злоумышленник пытается получить корпоративную информацию. |

Утечка конфиденциальной информации Урон репутации компании |

|

Кража финансовой информации |

Используя методы фишинга (или направленного фишинга), злоумышленник запрашивает конфиденциальную корпоративную информацию, такую как учетные записи. |

Финансовые потери Утечка конфиденциальной информации Урон репутации компании |

|

Загрузка вредоносного ПО |

Злоумышленник обманным путем убеждает пользователя щелкнуть гиперссылку или открыть вложение, что приводит к заражению корпоративной сети. |

Снижение работоспособности компании Урон репутации компании |

|

Загрузка ПО злоумышленника |

Злоумышленник обманным путем убеждает пользователя щелкнуть гиперссылку или открыть вложение, в результате чего загружается программа злоумышленника, потребляющая ресурсы корпоративной сети. |

Трата ресурсов Урон репутации компании Финансовые потери |

Как и в случае с другими разновидностями мошенничества, самым эффективным способом защиты от атак злоумышленников, основанных на методах социотехники, является скептическое отношение к любым неожиданным входящим письмам. Для распространения этого подхода в организации в политику безопасности следует включить конкретные принципы использования электронной почты, охватывающие перечисленные ниже элементы.

· Вложения в документы.

· Гиперссылки в документах.

· Запросы личной или корпоративной информации, исходящие изнутри компании.

· Запросы личной или корпоративной информации, исходящие из-за пределов компании.

Кроме того, в описание этих принципов следует включить примеры атак, основанных на фишинге. Ознакомившись с примерами, пользователям будет проще выявлять другие попытки фишинга.

Всплывающие приложения и диалоговые окна

Едва ли можно рассчитывать, что сотрудники компании не будут использовать корпоративные средства доступа в Интернет в своих личных целях. Совершая покупки в интернет-магазинах, разыскивая интересующую их информацию и решая другие личные задачи, сотрудники (а значит и компания) могут стать жертвами злоумышленников, использующими методы социотехники. Даже если злоумышленников не интересует эта конкретная компания, они могут попытаться получить через сотрудников доступ к корпоративным ресурсам. Одной из самых популярных целей таких атак является встраивание в корпоративную среду почтового механизма, который будет использоваться для фишинга или проведения иных типов почтовых атак на системы других компаний или пользователей.

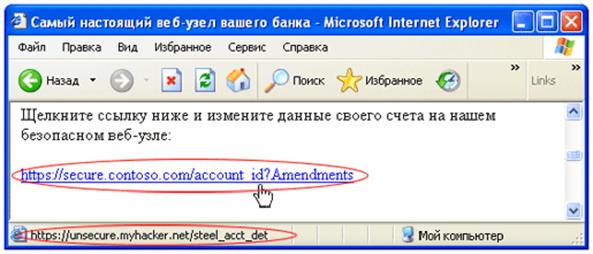

На рис. 4 показана гиперссылка, якобы указывающая на защищенный узел (secure.contoso.com account_id?Amendments), в то время как в строке состояния отображается адрес сайта злоумышленника. Некоторые обозреватели Интернета позволяют злоумышленникам отключать отображение информации в строке состояния или изменять ее формат.

Рис. 4. Фишинг: веб-страница с поддельной гиперссылкой

Чтобы убедить пользователя нажать кнопку в диалоговом окне, злоумышленники чаще всего отображают предупреждение о проблеме (например реалистичное сообщение об ошибке операционной системы или приложения) или предлагают дополнительные услуги, такие как возможность бесплатно загрузить программу, ускоряющую работу компьютера. Опытные пользователи обычно распознают в подобных ситуациях обман, однако людей, плохо знакомых с компьютерными технологиями и Интернетом, такие всплывающие приложения или диалоговые окна могут напугать или заинтересовать.

Таблица 2.

Сетевые атаки, связанные с использованием всплывающих приложений и диалоговых окон, и возможный ущерб от них

|

Цели атаки |

Описание |

Ущерб |

|

Кража личной информации сотрудников |

Злоумышленник запрашивает у сотрудника компании личную информацию. |

Утечка конфиденциальной информации Финансовые потери (для сотрудника) |

|

Загрузка вредоносного ПО |

Злоумышленник обманным путем убеждает пользователя щелкнуть гиперссылку или открыть вложение. |

Снижение работоспособности компании Урон репутации компании |

|

Загрузка ПО злоумышленника |

Злоумышленник обманным путем убеждает пользователя щелкнуть гиперссылку или открыть вложение. |

Трата ресурсов Урон репутации компании Финансовые потери |

Защита пользователей от социотехнических атак, основанных на использовании всплывающих приложений, сводится преимущественно к информированию. Для устранения самих причин проблемы можно заблокировать в обозревателе Интернета всплывающие окна и автоматическую загрузку файлов, однако полностью исключить отображение всех всплывающих окон в обозревателе не получится. Поэтому лучше убедить пользователей не щелкать никакие ссылки во всплывающих окнах без ведома специалистов службы поддержки. Чтобы этот подход оправдал себя, сотрудники службы поддержки не должны осуждать пользователей за подключение к Интернету без служебной надобности. На это можно повлиять, приняв соответствующую корпоративную политику использования Интернета в личных целях.

Служба мгновенного обмена сообщениями

Мгновенный обмен сообщениями — сравнительно новый способ передачи данных, однако он уже приобрел широкую популярность среди корпоративных пользователей, и некоторые аналитики прогнозируют, что число пользователей таких систем достигнет в 2006 году 200 миллионов. Из-за быстроты и легкости использования этот способ коммуникации открывает широкие возможности для проведения социотехнических атак: пользователи относятся к нему как к телефонной связи и не связывают с потенциальными программными угрозами. Двумя основными видами атак, основанных на использовании службы мгновенного обмена сообщениями, являются указание в теле сообщения ссылки на вредоносную программу и доставка самой программы. Конечно, мгновенный обмен сообщениями — это еще и один из способов запроса информации.

Мгновенный обмен сообщениями имеет несколько особенностей, которые облегчают проведение социотехнических атак. Одна из таких особенностей — его неформальный характер. В сочетании с возможностью присваивать себе любые имена этот фактор позволяет злоумышленнику гораздо легче выдавать себя за другого человека и значительно повышает его шансы на успешное проведение атаки, основанной на подделке данных.

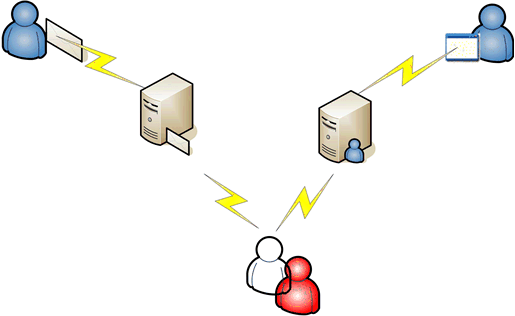

Подделку данных при использовании электронной почты и служб мгновенного обмена сообщениями поясняет рис. 5.

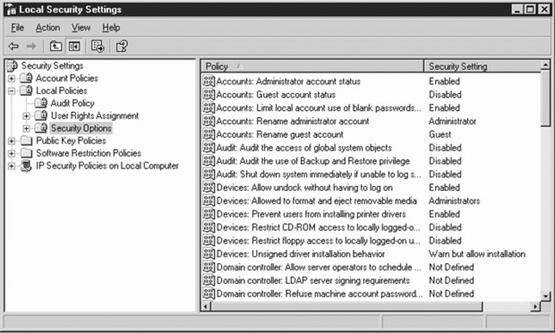

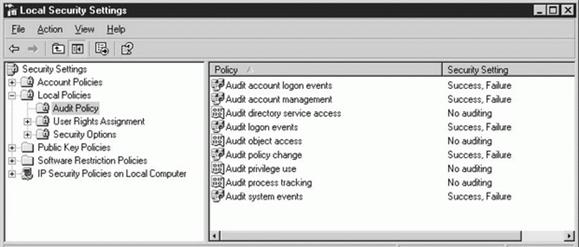

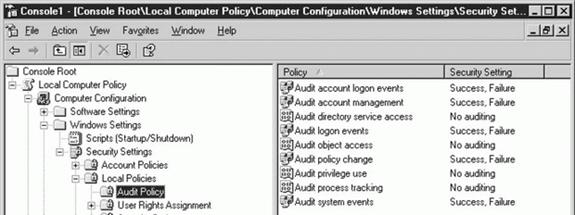

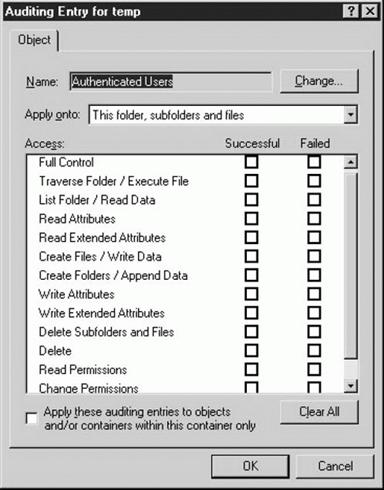

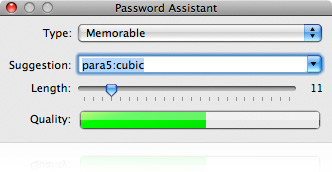

Рис. 5. Подделка мгновенных сообщений и электронных писем